[정치] 서울시공무원 사칭한 피싱 메일…北해커 '김수키'로 추정

-

2회 연결

본문

중앙포토

북한 정찰총국 해커조직 '김수키'가 서울시 공무원을 사칭해 피싱 이메일을 보낸 정황이 발견돼 경찰이 수사하고 있다. 김수키(Kimsuky)라는 명칭은 북한의 해킹 공격을 받은 해외에서 붙인 한글 이름이다.

서울경찰청 안보사이버수사대는 13일 서울시청을 압수수색해 북한 해커가 사용한 것으로 추정되는 서울시 이메일 계정 등을 확보했다. 앞서 서울시 홈페이지에서 만들 수 있는 시민계정(@citizen.seoul.kr) 일부가 해킹돼 지난달 피싱 메일이 무작위 발송됐었다.

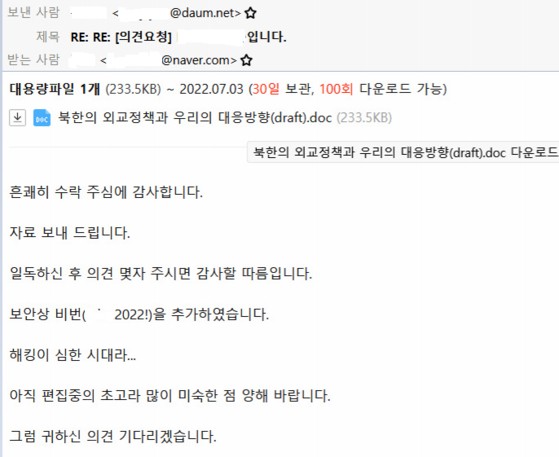

해당 메일은 '대북전단 살포 관련 비대면 회의가 가능한지' 등을 묻는 내용으로 해킹 파일 등 악성코드가 숨겨진 파일이 첨부돼 있었다고 한다.

경찰은 해킹 과정에 사용된 IP 주소가 북한의 '김수키'가 과거 범행에서 사용한 IP 주소와 같은 점을 확인했다. 김수키는 2014년 한국수력원자력을 해킹해 원전 도면을 유출하고 가동을 중지하겠다고 협박하면서 국내에 알려졌다. 2016년 국가안보실 사칭 메일, 2022년 탈북자 출신인 태영호 전 국회의원 사칭 메일 등을 뿌리기도 했다.

북한 해킹조직이 외교 전문가를 사칭해 국내 인사들에게 보낸 메일. 사진 경찰청 제공

발신 주체를 파악하기 쉽지 않은 피싱 메일 특성상 경찰은 신중하게 추적 중이다. 경찰 관계자는 "IP가 같다는 이유로 북한의 소행이라 단정할 수는 없다"며 "해킹된 이메일 계정 정보를 자세히 분석 중”이라고 밝혔다.

서울시는 이날 해킹 사실을 언론에 알리고 공식 계정(@seoul.go.kr)이 아닌 이메일은 열람하지 말라고 시민들에게 당부했다. 서울시는 "'citezen'이 붙은 시민 계정으로 업무 연락을 하지 않는다"며 "의심스러운 이메일과 첨부파일은 읽지도 말고 즉시 삭제해야 한다"고 밝혔다.

댓글목록 0